IAM Access Analyzerのアップデートでカスタムポリシーチェックの拡張とガイド付き失効が利用可能に

Amazon Web Services(AWS)は、IAM Access Analyzerのアップデートを発表しました。このアップデートにより、カスタムポリシーチェックの機能拡張と、不要な権限を削除するためのガイド付き失効機能が追加され、より安全なAWS環境を実現できます。

今回のアップデートでは、事前に設定したポリシーに違反する可能性のある変更を検出できる新しいカスタムポリシーチェックが導入されました。

「Check No Public Access」は、リソースポリシーに対して動作し、指定されたリソースタイプへのパブリックアクセスをポリシーが許可しているかどうかをチェックします。

「Check Access Not Granted」は、一度に1つのリソースポリシーまたはIDポリシーに対して動作します。また、IAMポリシーの一部として受け入れ可能な形式で、アクションとリソースのリストを受け入れます。このチェックでは、リストされたアクションによって、リストされたリソースのいずれかに対する意図しないアクセスをポリシーが許可しているかどうかを確認します。

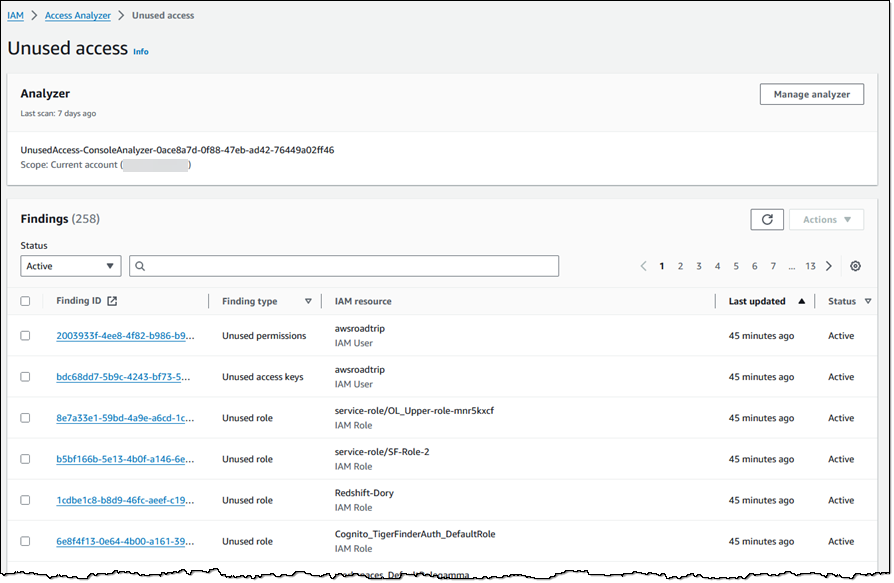

また、「ガイド付き失効」機能は、実際に必要とされないアクセス権限を開発者が取り消せるようにするためのガイダンスを提供します。これには、未使用のロール、未使用の権限を持つロール、IAMユーザーの未使用のアクセスキー、IAMユーザーの未使用のパスワードなどが含まれます。ガイダンスには、余分な項目を削除したり、より制限の厳しい項目に置き換えたりするために必要な手順が含まれています。

今回のアップデートは、AWS環境のセキュリティ体制を強化する上で非常に有効なものです。カスタムポリシーチェックの拡張により、よりきめ細かいアクセス制御が可能となり、ガイド付き失効機能により、不要な権限を容易に削除することができます。これらの機能を活用することで、より安全なAWS環境を実現できるでしょう。

参照元サイト:IAM Access Analyzer Update: Extending custom policy checks & guided revocation