Google Cloudが特権アクセス管理ツール「Privileged Access Manager」プレビュー版を発表

Google Cloudは、過剰な権限と特権アクセス乱用によるリスクを軽減する、新しい特権アクセス管理ツール「Privileged Access Manager(PAM)」を発表しました。

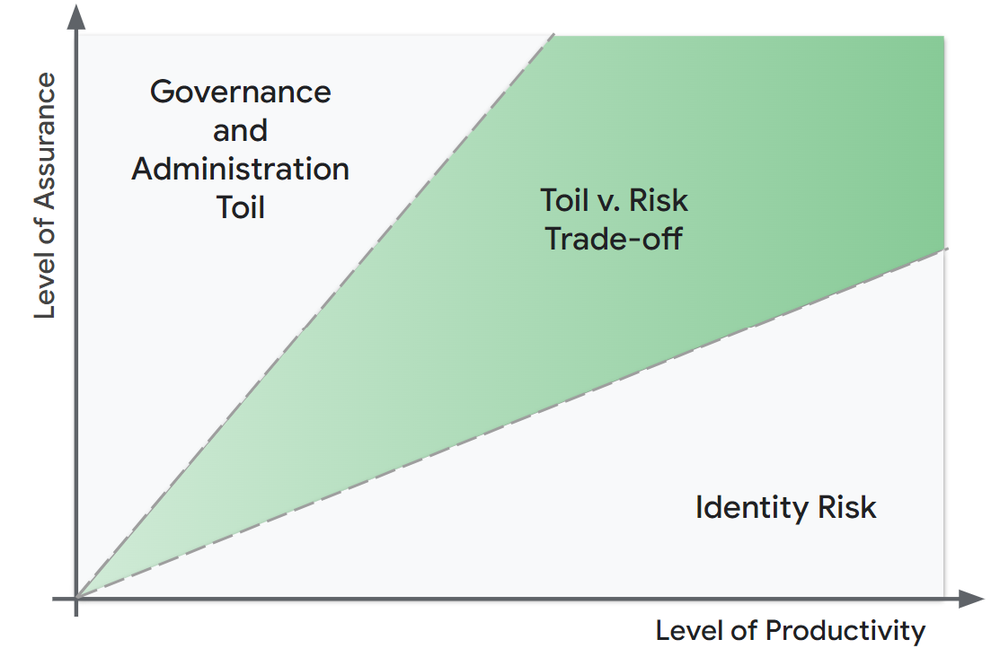

クラウド環境において、常に有効化されている権限は、悪用される可能性があり、セキュリティ上の脆弱性となる可能性があります。しかし、権限を必要以上に制限すると、従業員の生産性が低下したり、管理者の負担が増加したりする可能性があります。

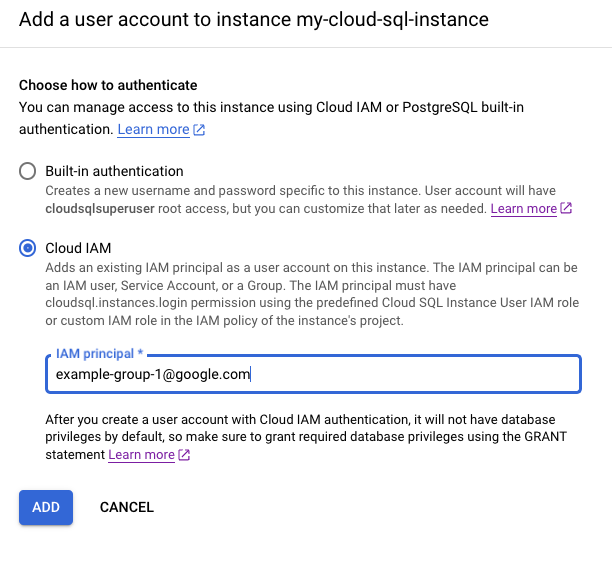

PAMは、最小権限の原則を実現するのに役立つツールです。最小権限の原則とは、ユーザーが必要なときに、必要なアクセス権のみを、必要な期間だけ付与するというセキュリティの原則です。PAMを使用すると、IAM管理者は、ユーザー、アクセス権、期間、承認プロセスを定義した「資格」を作成できます。ユーザーは、自分に必要な資格をリクエストし、承認されると、一時的にアクセス権が付与されます。アクセス権は、指定された期間が経過すると自動的に取り消されます。

PAMは、インシデント対応者向けの緊急アクセス、開発者向けの重要なデプロイまたはメンテナンスのための時間制限付きアクセス、オペレーター向けのデータ取り込みおよび監査のためのテンポラリアクセス、自動タスクのためのサービスアカウントへのJITアクセスなど、さまざまなユースケースをサポートできます。

PAMは、Security Command Center Enterpriseの新しいCloud Infrastructure Entitlement Management(CIEM)製品と組み合わせることで、ID体制を強化できます。PAMは、IDの調査結果に関するCIEMアラートを強化し、常時有効になっている重要な権限をオンデマンドの時間制限付きアクセスに変換することで、過剰な権限を修正するのに役立ちます。

Google Cloudを利用しているユーザーは、PAMのプレビュー版を今すぐ利用できます。PAMの詳細については、Google Cloudの製品ドキュメントをご覧ください。

今回の発表は、クラウド環境のセキュリティ対策を強化しようとする企業にとって朗報と言えるでしょう。PAMは、最小権限の原則を実現するための強力なツールであり、企業のセキュリティ体制を強化するのに役立つことが期待されます。

参照元サイト:Move from always-on privileges to on-demand access with new Privileged Access Manager