Snowflakeの顧客インスタンスを狙ったデータ窃取と恐喝

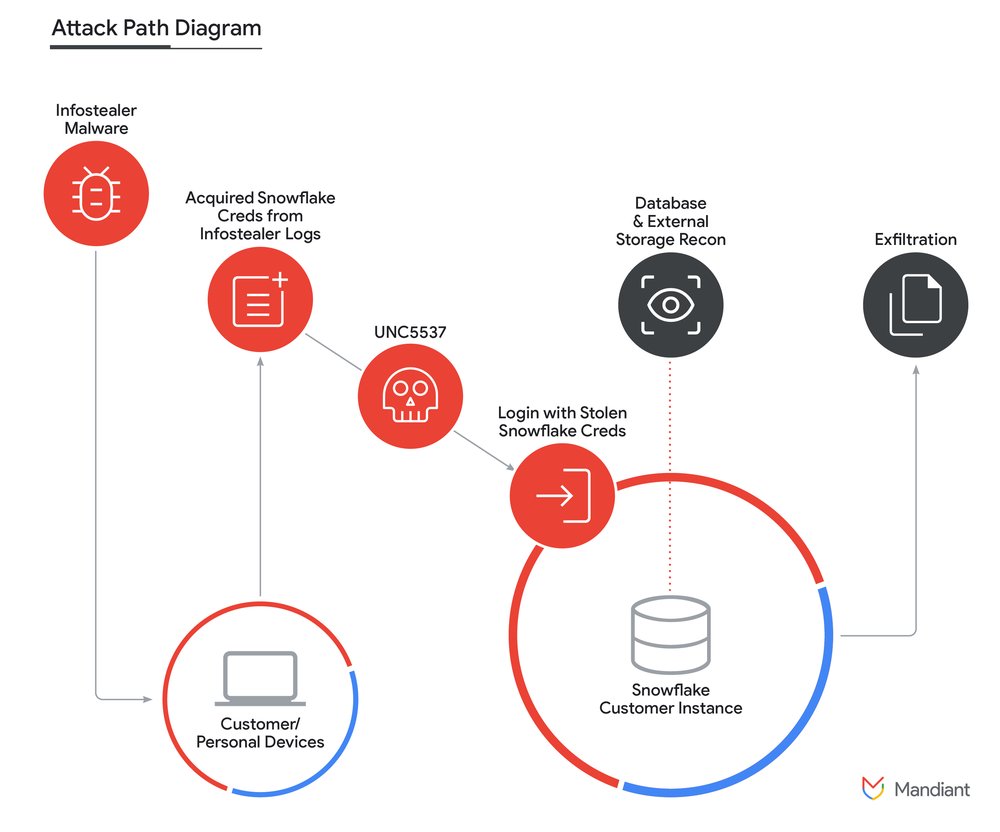

Mandiantは、Snowflakeの顧客データベースインスタンスを標的としたデータ窃取と恐喝を目的とする脅威キャンペーンを特定したと発表しました。

Mandiantはこの活動クラスターをUNC5537として追跡しています。UNC5537は、Snowflakeの顧客環境から大量のレコードを盗んだと疑われる金銭目的の脅威アクターです。UNC5537は、盗難された顧客の資格情報を使用してSnowflakeの顧客インスタンスを体系的に侵害し、被害者のデータをサイバー犯罪フォーラムで販売したり、多くの被害者を恐喝したりしようとしています。

Mandiantの調査では、Snowflakeの顧客アカウントへの不正アクセスがSnowflakeのエンタープライズ環境の侵害に起因することを示唆する証拠は見つかっていません。代わりに、Mandiantがこのキャンペーンに関連して対応したすべてのインシデントは、侵害された顧客の資格情報にまで遡ることができました。

Mandiantは、UNC5537が、主にSnowflakeが所有していないシステムに感染した複数のinfostealerマルウェアキャンペーンから取得した、盗難された顧客の資格情報を通じて、複数の組織のSnowflake顧客インスタンスへのアクセスを取得したことを突き止めました。これにより、脅威アクターは影響を受けた顧客アカウントへのアクセスを取得し、それぞれのSnowflake顧客インスタンスから大量の顧客データがエクスポートされることになりました。脅威アクターはその後、多くの被害者を直接恐喝し始めており、認識されているサイバー犯罪フォーラムで盗まれた顧客データを販売しようと積極的に試みています。

Mandiantは、UNC5537によって使用された資格情報の大部分が、過去のinfostealerの感染によるものであり、その一部は2020年まで遡るものであることを突き止めました。

UNC5537によって行われたこの脅威キャンペーンは、主に次の3つの要因により、多くの侵害を成功させています。

* 影響を受けたアカウントは、多要素認証が有効になっていませんでした。つまり、認証を成功させるには、有効なユーザー名とパスワードのみが必要でした。

* インフォスティーラーマルウェアの出力で特定された資格情報は、盗まれてから数年経っても有効なままであり、ローテーションや更新が行われていませんでした。

* 影響を受けたSnowflakeの顧客インスタンスでは、信頼できる場所からのアクセスのみを許可するネットワーク許可リストが設定されていませんでした。

このキャンペーンは、インフォスティーラー市場に出回っている膨大な量の資格情報の結果を浮き彫りにするものであり、同様のSaaSプラットフォームに対する脅威アクターによる特定の焦点の代表例となる可能性があります。Mandiantは、UNC5537が近い将来、この侵入パターンを継続し、追加のSaaSプラットフォームを標的にすると評価しています。

このキャンペーンの広範な影響は、資格情報の監視、MFAと安全な認証の普遍的な施行、重要な資産へのトラフィックを信頼できる場所に制限すること、異常なアクセス試行に対するアラートの必要性を浮き彫りにしています。Snowflake環境を強化する方法の詳細については、SnowflakeのHardening Guideを参照してください。

参照元サイト:UNC5537 Targets Snowflake Customer Instances for Data Theft and Extortion