UNC3944、SaaSアプリケーションを標的にした攻撃を展開

Mandiantは、金銭目的のサイバー犯罪集団UNC3944が、SaaSアプリケーションを標的にした攻撃を展開しているという記事を公開しました。

UNC3944は、「0ktapus」「Octo Tempest」「Scatter Swine」「Scattered Spider」などの活動との関連が指摘されており、2022年5月頃から活動が確認されています。

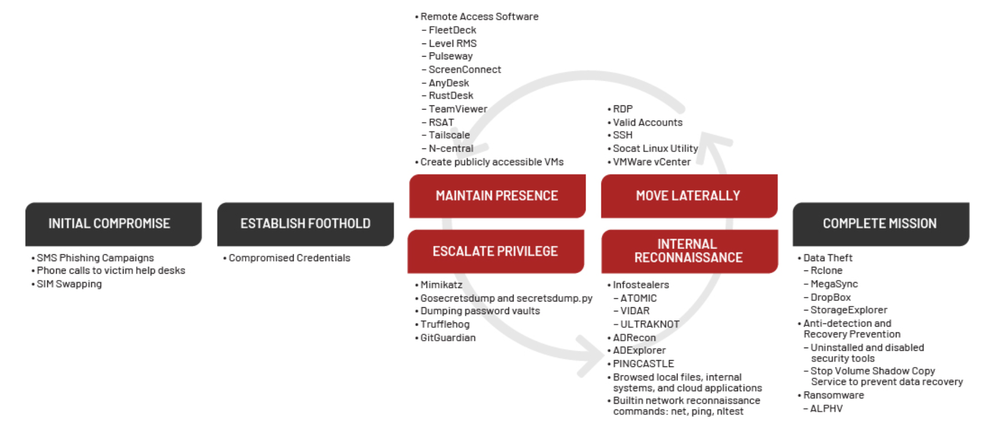

初期の頃は、認証情報の窃取やSIMスワップ攻撃を仕掛けていましたが、その後ランサムウェアを用いた攻撃やデータ窃取と引き換えに身代金を要求する攻撃へと変化しました。

最近では、ランサムウェアを使用せずにデータ窃取と恐喝を主な目的としており、標的となる業界や組織を拡大させているとMandiantは伝えています。

UNC3944は、企業のヘルプデスクに対してソーシャルエンジニアリング攻撃を仕掛け、既存の特権アカウントへのアクセス権を取得するところから攻撃を開始します。

Mandiantが分析した攻撃では、攻撃者は流暢な英語を話し、権限の高いアカウントを標的にしていました。

また、ヘルプデスク担当者による本人確認を回避するために、被害者の個人情報(PII)を事前に取得していました。

ソーシャルエンジニアリング攻撃は巧妙化しており、標的となる可能性のある被害者に対して広範な調査を実施し、高い確率で攻撃を成功させています。

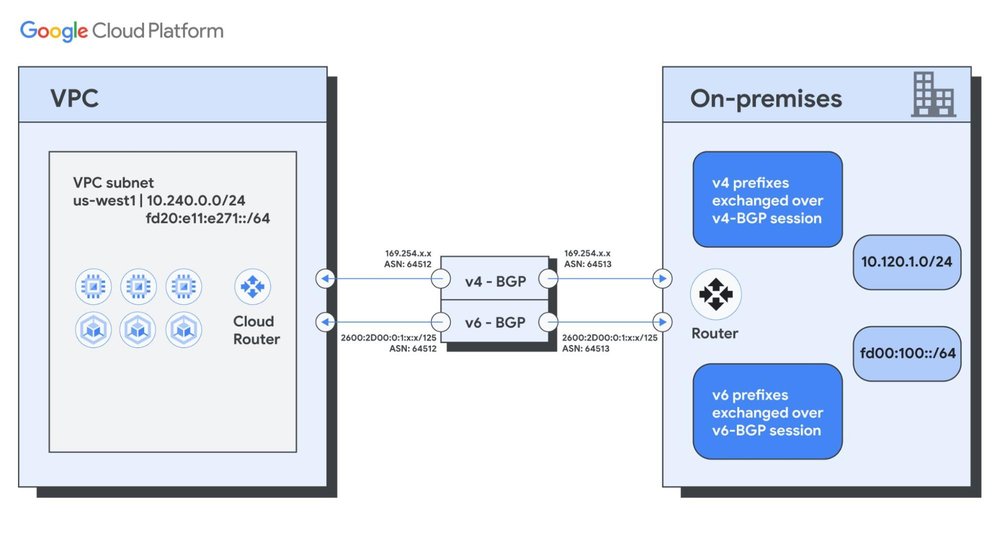

UNC3944は、侵害した環境の初期アクセス権を取得すると、SharePointなどのMicrosoftアプリケーションの内部偵察を実施し、リモート接続の要件を列挙します。

そして、VPN、VDI、リモートワーク用ユーティリティなどの内部ヘルプガイドやドキュメントを標的にします。

また、Oktaの権限を悪用し、侵害したアカウントにOktaインスタンス内のすべてのアプリケーションへのセルフ割り当てを行って、オンプレミスインフラストラクチャからクラウドやSaaSアプリケーションへと侵害範囲を拡大させていることも確認されています。

この権限昇格により、OktaをSSOに利用しているアプリケーションを悪用できるだけでなく、Okta Webポータルを使用して、これらのロールの割り当て後に使用可能なアプリケーションタイルを視覚的に確認することで、内部偵察を行うことができます。

さらに、UNC3944は、vSphereやAzureなどのSaaSアプリケーションにアクセスし、新しい仮想マシンを作成して、その仮想マシンからすべての活動を継続するという、より積極的な方法で永続化を図っています。

この攻撃では、SSOアプリケーションを通じて関連付けられた管理者グループまたは通常の管理者権限を悪用して、永続化を実現している点が重要です。

Mandiantは、UNC3944がクラウド同期ユーティリティを使用してSaaSアプリケーションからデータを抜き取っていることを確認しています。

AirbyteやFivetranなどのユーティリティは、クラウドホスト型のデータソースから外部の攻撃者が所有するクラウドストレージリソースにデータを移動するために使用されます。

これらのアプリケーションは、資格情報とリソースへのパスさえあれば、自動的に外部ソースにデータを同期できるため、多くの場合、サブスクリプションや高額な費用をかけることなく利用できます。

今回のMandiantの発表は、SaaSアプリケーションのセキュリティ対策を見直す必要があることを示唆しています。

組織は、SaaSアプリケーションのログを監視し、不審なアクティビティがないか確認する必要があります。

また、SaaSアプリケーションへのアクセス制御を強化し、多要素認証を有効にすることも重要です。

詳細については、Mandiantの公式ブログ記事をご確認ください。

参照元サイト:UNC3944 Targets SaaS Applications