Mandiant、UNC3886のスパイ活動で発見されたマルウェアの詳細を公開

セキュリティ企業のMandiantは、UNC3886と呼ばれるサイバースパイグループによる大規模な攻撃キャンペーンに関する詳細な分析結果を公開しました。このグループは、世界中の戦略的に重要な組織を標的にして活動しており、高度な技術とステルス性を駆使していることが明らかになっています。

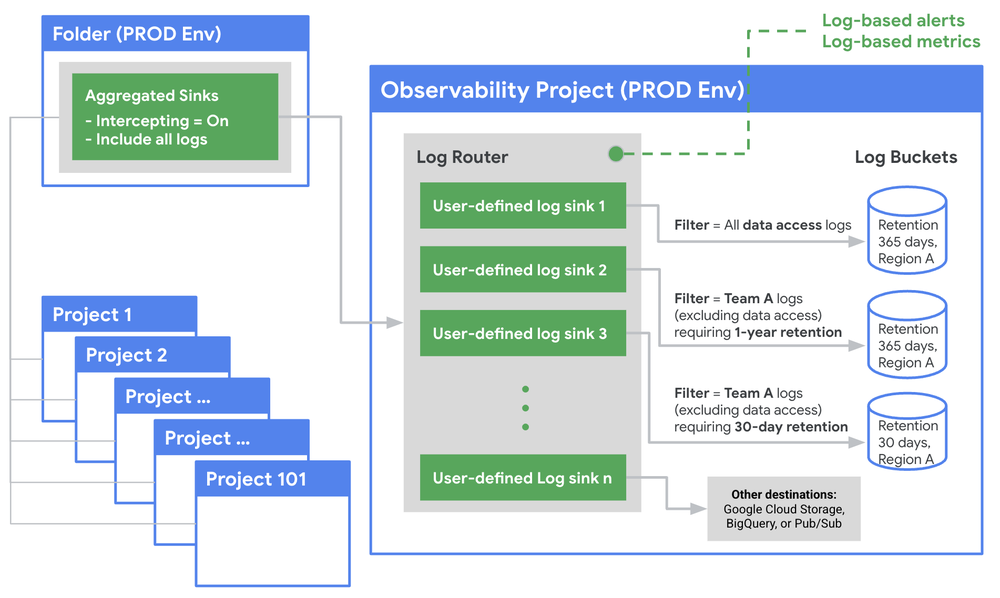

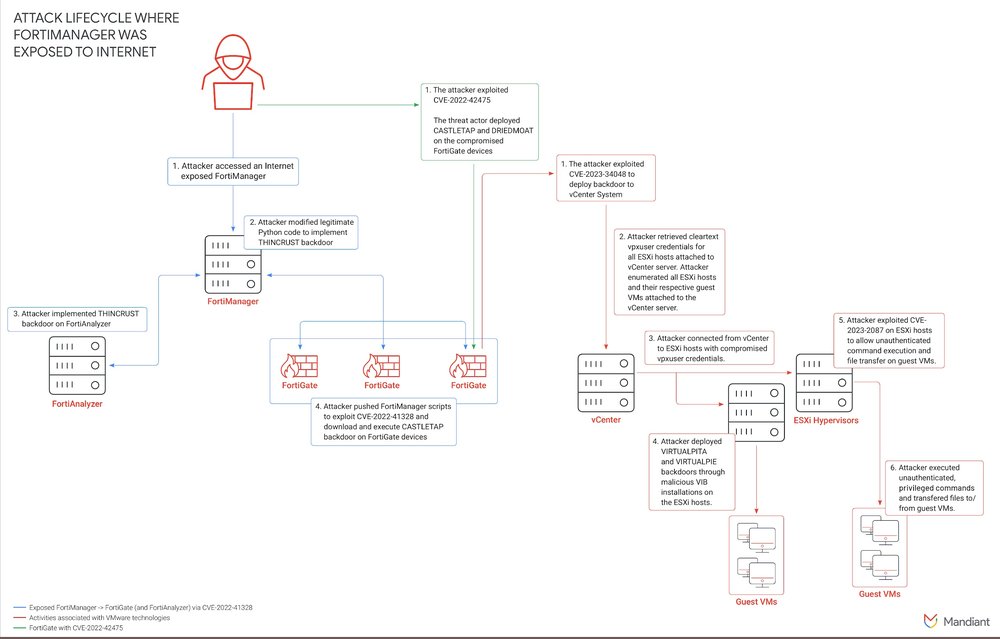

UNC3886は、FortinetとVMwareの脆弱性を悪用し、ESXiハイパーバイザーを含む様々なシステムへのアクセスを獲得していました。Mandiantの調査によると、攻撃者はネットワークデバイス、ハイパーバイザー、仮想マシンなど、複数のレベルで永続化メカニズムを構築することで、長期間にわたって侵害した環境へのアクセスを維持しようとしていたことがわかりました。

攻撃では、FortiOS、VMware vCenter、VMware Toolsなどの脆弱性が悪用され、認証情報の窃取やリモートコード実行が行われていました。さらに、侵入後はREPTILEやMEDUSAといった公開されているルートキットを展開し、検出回避と永続化を図っていたことも明らかになっています。

Mandiantは、UNC3886がGitHubやGoogle Driveなどの信頼できるサードパーティサービスをC2チャネルとして悪用するマルウェア「MOPSLED」と「RIFLESPINE」を展開していたことも発見しました。これらのマルウェアは、検出を回避するために、正規のサービスになりすまして通信を行います。

今回の調査結果から、UNC3886は高度な技術と組織力を持ち、執拗に攻撃を仕掛けてくることがわかります。Mandiantは、組織に対して、FortinetとVMwareのセキュリティ勧告に従い、今回のブログ記事で提供されている緩和策を講じることを推奨しています。

今回のMandiantによる報告は、サイバーセキュリティ業界にとって重要な情報です。UNC3886の攻撃手法やTTPsを理解することで、自組織のセキュリティ対策を強化し、同様の攻撃から身を守るための対策を講じることが重要です。

参照元サイト:Cloaked and Covert: Uncovering UNC3886 Espionage Operations