進化し続けるランサムウェアオペレーター UNC4393:QAKBOT からの脱却と新たな連携

Mandiantは、ランサムウェア「BASTA」を操るサイバー犯罪集団「UNC4393」に関する詳細な分析結果を公開しました。

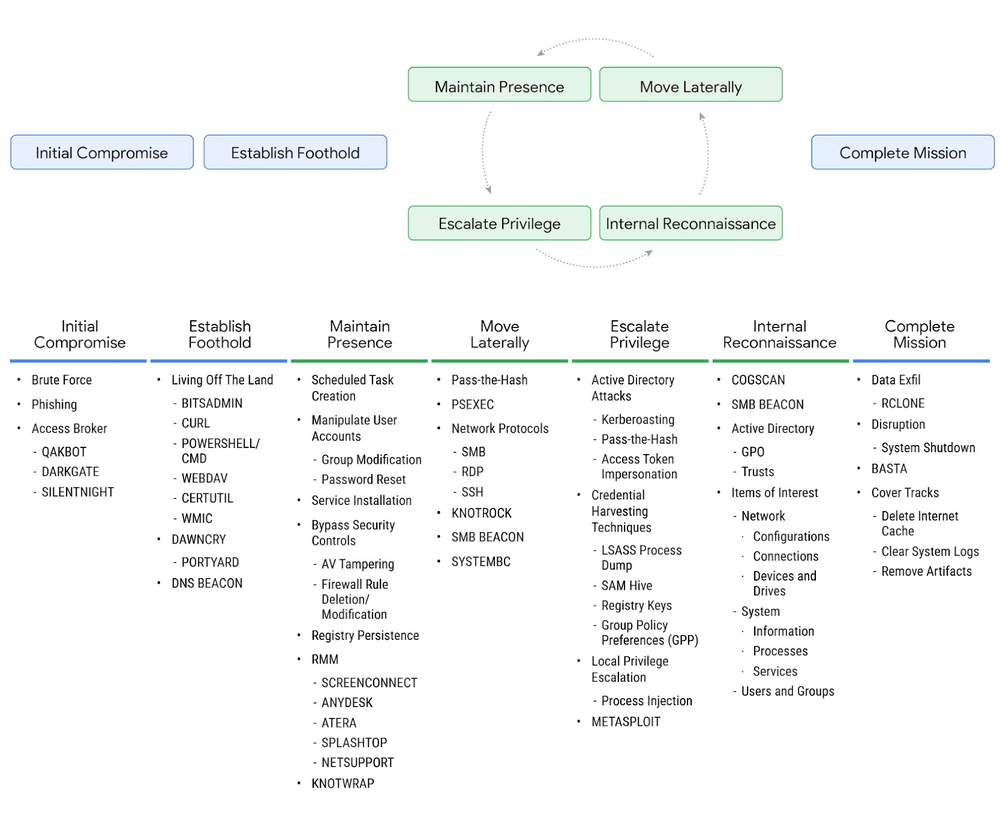

UNC4393は2022年初頭から活動が確認されており、当初は他のRaaSモデルと同様に、オペレーターとアフィリエイトが連携して活動していました。しかし、Mandiantの調査によると、UNC4393は「BASTA」の開発と運用を担う中核的なグループであり、アフィリエイトモデルではなく、限られた信頼できる第三者とだけ連携している点が興味深いと感じました。

初期のUNC4393は、QAKBOTボットネットへの感染を主な侵入経路としていましたが、2023年後半にFBIなどがQAKBOTのインフラストラクチャをテイクダウンしたことを受けて、DARKGATEを介した侵入に切り替え、その後も、アクセスブローカーとの連携やマルバタイジングを利用するなど、初期アクセスの手法を変化させています。

特に、従来のRMMソフトウェアを用いた持続性維持から、カスタムマルウェア「SYSTEMBC」や「PORTYARD」といったトンネルツールへの移行は、検知回避技術の高度化を示唆しており、セキュリティ対策を行う上で注意すべき点と言えるでしょう。

また、ランサムウェア「BASTA」の展開においても、手動による実行から、ネットワーク共有上にシンボリックリンクを作成するカスタムユーティリティ「KNOTROCK」の開発・利用へと進化を遂げています。これは、暗号化プロセスの迅速化と、より大規模な攻撃を可能にすることを目的としたものであり、攻撃のスピードアップは、インシデント対応の観点からも見逃せないポイントです。

今回の分析結果で最も興味深かったのは、UNC4393がランサムウェアの展開に失敗した場合、身代金要求を諦め、活動を停止するケースが複数確認されている点です。これは、UNC4393が、一度の攻撃に固執するのではなく、効率性と成功率を重視し、他の標的に優先的にリソースを割り当てることを意味していると考えられます。

今回のMandiantによるUNC4393の分析結果は、サイバー犯罪集団の進化と適応力の高さを改めて示すものとなりました。組織は、最新の脅威情報に基づいたセキュリティ対策を講じるとともに、迅速なインシデント対応能力の強化が重要と言えるでしょう。

参照元サイト:UNC4393 Goes Gently into the SILENTNIGHT